Nota previa: En este artículo, cuando se mencione cloud, se debe entender que se trata de servicios de computación en nube.

La adopción de servicios en la nube se ha convertido en una realidad estratégica para empresas de todos los sectores y tamaños. Según Gartner, para el cierre del 2025, más del 85% de las empresas a nivel global operarán con un modelo “cloud first” para sus aplicaciones críticas. En Colombia y América Latina, la tendencia es igual de marcada: empresas medianas y grandes migran rápidamente hacia la nube sus sistemas de gestión, datos financieros, plataformas de atención al cliente y hasta procesos de misión crítica.

La razón es clara: la nube ofrece flexibilidad, escalabilidad y reducción de costos en infraestructura. Sin embargo, este movimiento también trae un desafío mayor: la seguridad de la información.

El incremento de ataques cibernéticos lo confirma. Reportes de la CCIT (Cámara Colombiana de Informática y Telecomunicaciones) muestran que en 2023 los incidentes de ciberseguridad crecieron un 40% en el país, muchos asociados a vulnerabilidades en entornos cloud. Ataques de ransomware, filtraciones de datos y errores de configuración expusieron a empresas de sectores como financiero, salud, comercialización y energía.

Entonces, la pregunta que toda organización debería hacerse hoy es:

¿Estamos realmente protegiendo nuestros datos en la nube o simplemente confiando en que el proveedor lo hace por nosotros?

Este artículo busca dar respuesta a esa inquietud, resolviendo los siguientes asuntos:

- ¿Qué es la ciberseguridad en la nube?

- ¿Cómo implementarla con metodologías claras?

- ¿Qué exige la normatividad en Colombia?

- ¿Qué recomiendan los estándares internacionales?

Entonces, la pregunta que toda organización debería hacerse hoy es:

¿Estamos realmente protegiendo nuestros datos en la nube o simplemente confiando en que el proveedor lo hace por nosotros?

Este artículo busca dar respuesta a esa inquietud, resolviendo los siguientes asuntos:

- ¿Qué es la ciberseguridad en la nube?

- ¿Cómo implementarla con metodologías claras?

- ¿Qué exige la normatividad en Colombia?

- ¿Qué recomiendan los estándares internacionales?

¿Qué es y para qué sirve la ciberseguridad en la nube?

La ciberseguridad en la nube es el conjunto de estrategias, prácticas y tecnologías orientadas a proteger los datos, las aplicaciones y los procesos alojados en servicios cloud frente a amenazas internas y externas.

No se trata únicamente de instalar firewalls virtuales o cifrar información. Hablamos de un enfoque integral que cubre:

- Protección de datos sensibles frente a robo, pérdida o manipulación.

- Defensa de aplicaciones críticas, evitando interrupciones en la operación.

- Seguridad de procesos de negocio, garantizando continuidad incluso ante ataques.

Un error común de muchas organizaciones es creer que, al migrar a la nube, toda la responsabilidad recae en el proveedor (Microsoft, AWS, Google Cloud, Oracle, etc.). La realidad es que los proveedores garantizan la seguridad de la infraestructura, pero es la empresa contratante quién tiene la obligación de proteger sus datos, configuraciones, accesos y dar cumplimiento a la normatividad legal.

Ejemplo práctico:

Un banco en Colombia que utiliza Microsoft Azure para alojar su plataforma digital puede confiar en que Microsoft protege los servidores físicos y la red global. Pero si el banco no configura correctamente los permisos de acceso, un empleado con credenciales comprometidas podría exponer miles de registros financieros. Aquí entra en juego la ciberseguridad en la nube: asegurar la capa de gestión de identidades, accesos y datos.

Metodología de protección en la nube

El punto de partida para hablar de seguridad en la nube es comprender el modelo de responsabilidad compartida. Este modelo define claramente qué una parte de la seguridad recae en el proveedor de servicios cloud, mientras que la parte restante le corresponde a la empresa contratante:

Proveedor cloud (AWS, Azure, Google Cloud, Oracle, etc.):

Su responsabilidad principal es proteger la infraestructura subyacente que hace posible la prestación de los servicios de computación en nube. Esto incluye la seguridad física de los data centers, el hardware, los sistemas de energía, climatización, redes físicas y la capa básica de virtualización. También suelen ofrecer herramientas de seguridad nativas (cifrado, firewalls, monitoreo) que los clientes pueden habilitar.

Cliente (la empresa):

Debe gestionar la seguridad que es inherente a los sistemas y aplicaciones que funcionan en el entorno de computación en nube. Esto implica proteger los datos (confidencialidad, integridad y disponibilidad), garantizar la correcta configuración de servicios, establecer políticas de acceso y autenticación, realizar copias de seguridad, y cumplir con los marcos regulatorios aplicables (ej. Ley 1581 de 2012 en Colombia para protección de datos personales).

En otras palabras: el proveedor asegura la nube, pero la empresa debe asegurar lo que pone en la nube.

Para fortalecer la protección, existen metodologías y marcos reconocidos que se muestran a continuación:

- Metodología de Capas de Protección Claves: La seguridad en la nube se construye en varias capas que trabajan en conjunto:

Capa de Identidad y acceso (IAM – Identity and Access Management):

- Controlar quién entra, desde dónde y con qué permisos.

- Implementar autenticación multifactor (MFA) y el principio de mínimo privilegio: cada usuario solo debe tener acceso a lo estrictamente necesario.

- Ejemplo: un analista de marketing no debería tener acceso a bases de datos financieras en la nube.

Capa de Protección de datos:

- Cifrado en tránsito y en reposo.

- Clasificación de la información (confidencial, sensible, pública).

- Políticas de retención y eliminación segura de datos.

Capa de Redes y perímetro virtual:

- Uso de firewalls de aplicaciones web (WAF), segmentación de redes virtuales y detección de intrusiones (IDS/IPS).

- Monitoreo en tiempo real con herramientas SIEM (Security Information and Event Management).

Capa de Aplicaciones y cargas de trabajo:

- Desarrollo seguro (DevSecOps).

- Pruebas de vulnerabilidad y pentesting en entornos cloud.

- Protección contra ataques de inyección de código, escalamiento de privilegios o malware.

Capa de Monitoreo y respuesta:

- Configuración de alertas automáticas ante actividades sospechosas.

- Integración con centros de operaciones de seguridad (SOC).

- Planes de respuesta a incidentes específicos para la nube.

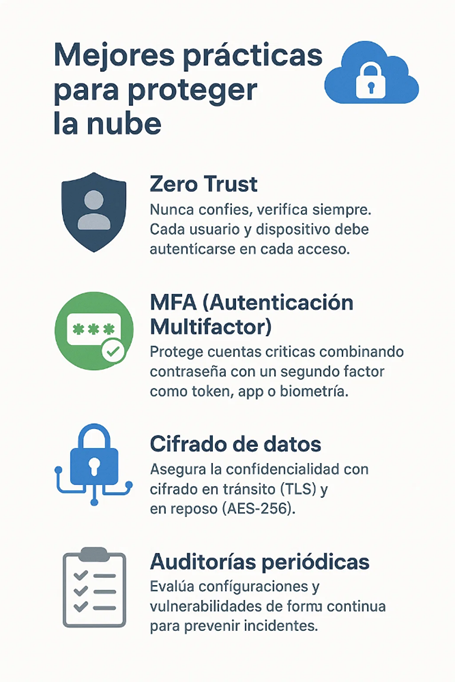

- Enfoque de Confianza Cero (Zero Trust Security)

Un enfoque que parte de la premisa de “nunca confíes, siempre verifica”. Cada usuario, dispositivo y aplicación debe ser validado en cada interacción.

Ejemplo: un gerente de ventas que accede al CRM en la nube desde un café público debe pasar múltiples capas de validación antes de ingresar.

- Cifrado extremo a extremo

Asegura que, incluso si los datos son interceptados, no puedan ser leídos por terceros. Esto es crítico en sectores como salud (historias clínicas) y banca (transacciones financieras).

- Auditoría y pruebas continuas

- Pentesting en la nube: simular ataques controlados para detectar vulnerabilidades.

- Revisiones de configuración: muchas brechas ocurren por errores simples, como repositorios de almacenamiento sin contraseña.

Caso real:

En 2020, varias empresas en Latinoamérica sufrieron filtraciones porque tenían bases de datos MongoDB expuestas sin autenticación en servidores cloud. Una auditoría proactiva lo habría prevenido.

Marco colombiano, regulatorio y mejores prácticas internacionales

Normatividad en Colombia (algunas normas)

- Ley 1581 de 2012: Las compañías se obligan a garantizar la protección de datos personales. Una empresa que aloje datos de clientes en la nube debe asegurar cifrado y acceso controlado.

- Decreto 1078 de 2015 (con las adiciones del Decreto 338 de 2022): Aborda de manera directa la gestión de riesgos tecnológicos y la ciberseguridad en el ámbito estatal colombiano.

- Directiva Presidencial del 15 de marzo de 2021: Lineamientos para el uso de servicios en la nube, inteligencia artificial, seguridad digital y gestión de datos para las entidades públicas.

- Circular Externa 005 de 2019: Modifica la Circular Básica Jurídica en materia de gestión de riesgos operativos y de ciberseguridad en la nube.

Mejores prácticas internacionales (algunos estándares)

- ISO 27001, ISO 27017, ISO 27018 e ISO 27032: Establece controles de seguridad de la información.

- ISO 22301: Define cómo garantizar la continuidad del negocio ante incidentes, incluyendo fallas en la nube.

- NIST SP 800-34 y 800-146: Guías prácticas para recuperación de sistemas de información, inclusive en entornos cloud.

Ventajas inherentes a la computación en nube desde el punto de vista de ciberseguridad

- Escalabilidad y flexibilidad: Los recursos de seguridad que trabajan en nube también pueden incrementarse sin requerir de grandes inversiones en hardware.

- Resiliencia: La computación en nube facilita la implementación de redundancias geográficas ágiles y la replicación automática de información.

- Acceso seguro desde cualquier lugar: Se favorecen estrategias de continuidad que impliquen la habilitación de trabajo remoto, sin sacrificar controles de seguridad de la información o ciberseguridad.

- Actualizaciones continuas: Los proveedores de servicios de computación en nube mantienen grandes inversiones en aspectos de seguridad y gestión de amenazas.

Ejemplo:

Una empresa de logística, tras sufrir un ataque de ransomware, pudo reanudar sus operaciones en término de horas debido a que disponía de respaldos de información en la nube; mientras que otras compañías víctimas tardaron semanas en recuperarse porque no tenían implementados esquemas similares.

Desventajas y desafíos

- Dependencia de proveedores exclusivos: Cambiar de proveedor puede ser complejo y costoso.

- Mala configuración: la principal causa de incidentes. Un repositorio de almacenamiento con vulnerabilidades puede exponer millones de registros.

- Cumplimiento normativo: El manejar datos en múltiples nubes y diversos países implica retos en cuanto a la legislación particular de cada jurisdicción.

- Costos adicionales: Implementar seguridad avanzada tipo SIEM en la nube puede requerir de un presupuesto importante.

Caso real:

En 2022, una cadena de comercialización chilena fue sancionada por exponer información de clientes debido a configuraciones inseguras en Google Cloud. La multa no sólo fue económica, también afectó su reputación.

Conclusiones

- La nube no es insegura por naturaleza, pero sí exige un enfoque de seguridad consciente y estratégico.

- La ciberseguridad en la nube no es solo tarea del área de TI; requiere de un compromiso transversal que involucra al gobierno corporativo, la cultura organizacional y el aseguramiento de los procesos.

- Adoptar un DRP (Disaster Recovery Plan) y un BCP (Business Continuity Plan) específicos para entornos cloud es esencial a fin de enfrentar interrupciones y ataques de manera efectiva.

- Las empresas en Colombia y América Latina deben alinear su estrategia con la normatividad local y las mejores prácticas internacionales.

Recomendaciones

- Adoptar el enfoque de Confianza Cero (Zero Trust) como principio de seguridad; esto reducirá, de forma significativa, el riesgo de accesos indebidos y ataques de movimiento lateral. Por ejemplo, una empresa que migra sus aplicaciones críticas a Azure puede aplicar este principio para asegurarse de que, incluso sus empleados internos, pasen múltiples validaciones antes de acceder a bases de datos sensibles.

- Implementar cifrado robusto (AES-256, TLS 1.3) y MFA en todos los accesos, agrega una capa adicional de defensa: aun si una contraseña se ve comprometida, el atacante no podrá acceder sin el segundo factor. Un banco en Colombia, por ejemplo, puede requerir token virtual más huella digital para que sus ejecutivos accedan a reportes financieros confidenciales alojados en la nube.

- Capacitar equipos en ciberhigiene: Invertir en programas de capacitación continua es clave. Esto incluye entrenamientos para reconocer intentos de phishing, buenas prácticas en la gestión de contraseñas (como el uso de gestores de contraseñas), y el uso correcto de dispositivos móviles en entornos corporativos. Casos reales muestran que una simulación de phishing, y sus posteriores retroalimentaciones, puede reducir hasta un 70% los clics en enlaces maliciosos cuando se acompaña de capacitación adecuada.

- Ejecutar auditorías periódicas, realizar pruebas de recuperación de desastres, revisar los accesos, las configuraciones y comprobar el cumplimiento normativo. Además, las pruebas al plan de recuperación de desastres (DRP) permiten validar si la empresa puede restaurar las operaciones críticas tras un ataque cibernético (por ejemplo, tipo ransomware) o luego de una interrupción prolongada del proveedor cloud. Una compañía de comercialización puede, por ejemplo, ensayar la recuperación de su plataforma de e-commerce en un entorno de respaldo para asegurar su continuidad durante fechas de alta demanda.

La computación en nube es el presente de la operación empresarial; tan solo quienes gestionen adecuadamente su seguridad podrán aprovecharla sin correr riesgos innecesarios. Si su organización requiere apoyo especializado en ciberseguridad, continuidad de negocio o protección de datos, no dude en contactar a JC Innovation Consulting.