Descubre cómo fortalecer la seguridad de tu empresa.

En los últimos años, las organizaciones en Colombia y América Latina han enfrentado un aumento sin precedentes en la frecuencia y sofisticación de los ciberataques. Desde campañas de ransomware que paralizan operaciones hasta fraudes digitales que afectan la confianza de los clientes, los riesgos son cada vez mayores.

Tradicionalmente, muchas empresas han adoptado una postura reactiva frente a estos incidentes: esperar a que ocurra una brecha y luego responder. Sin embargo, esta estrategia ya no es suficiente. Hoy se impone un enfoque proactivo, en el que la empresa se anticipa a los atacantes, descubre sus vulnerabilidades y fortalece sus defensas antes de que los ciberdelincuentes actúen.

El Hacking Ético, también asociado al término de pruebas de penetración, se posiciona como una herramienta clave para anticiparse a los ataques.

¿Qué es el Hacking Ético?

El Hacking Ético es la práctica de simular ataques reales en los sistemas de información de una organización, con el permiso y consentimiento de esta, con el fin de identificar vulnerabilidades y corregirlas antes de que sean explotadas por ciberdelincuentes.

Antes, conozcamos los diferentes tipos de hackers que existen:

- Hacker ético (White Hat): experto autorizado que utiliza sus conocimientos para proteger sistemas.

- Hacker malicioso (Black Hat): atacante que busca robar información, dañar sistemas o lucrarse ilegalmente.

- Hacker gris (Grey Hat): actúa en una zona intermedia, detecta fallas, pero sin autorización, pudiendo o no reportarlas.

En el ámbito empresarial, el hacker ético se convierte en un aliado estratégico, ayudando a fortalecer la seguridad desde una perspectiva práctica y realista.

¿Para qué sirve el Hacking Ético?

La utilidad del hacking ético va mucho más allá de ejecutar pruebas técnicas: es una estrategia integral que protege activos críticos, reduce riesgos financieros y fortalece la confianza del ecosistema corporativo.

- Identificación temprana de vulnerabilidades: Un ciberataque exitoso puede originarse en una falla tan simple como una contraseña débil o un sistema sin parches de seguridad. El Hacking Ético permite descubrir estas debilidades de manera preventiva, antes de que los atacantes reales puedan aprovecharlas.

- Simulación de ataques reales: A través de escenarios controlados, se simulan ataques como intentos de phishing, infecciones con malware o accesos no autorizados, se evalúa cómo respondería la organización en condiciones de ataque real. Esto ofrece una visión clara sobre el nivel de preparación y las brechas en la respuesta a incidentes.

- Cumplimiento normativo: Diversas regulaciones nacionales e internacionales exigen que las empresas realicen pruebas periódicas de seguridad. El hacking ético permite cumplir con normas como la ISO 27001, los lineamientos del MinTIC en Colombia, y otros marcos regulatorios que exigen evidencias de control preventivo.

- Protección de activos digitales: Los datos de clientes, la propiedad intelectual, las aplicaciones críticas y la infraestructura tecnológica son el núcleo de la operación. Un fallo de seguridad puede generar interrupciones costosas y pérdida de confianza. Con el Hacking Ético se identifican oportunidades de reforzamiento de estos activos frente a ciberamenazas.

- Fortalecimiento de la reputación corporativa: En un entorno donde los clientes y aliados exigen seguridad digital como requisito mínimo, las empresas que invierten en pruebas de Hacking Ético envían un mensaje claro de compromiso con la protección de la información y se incrementa la confianza mutua. Esto puede convertirse en una ventaja competitiva frente al mercado.

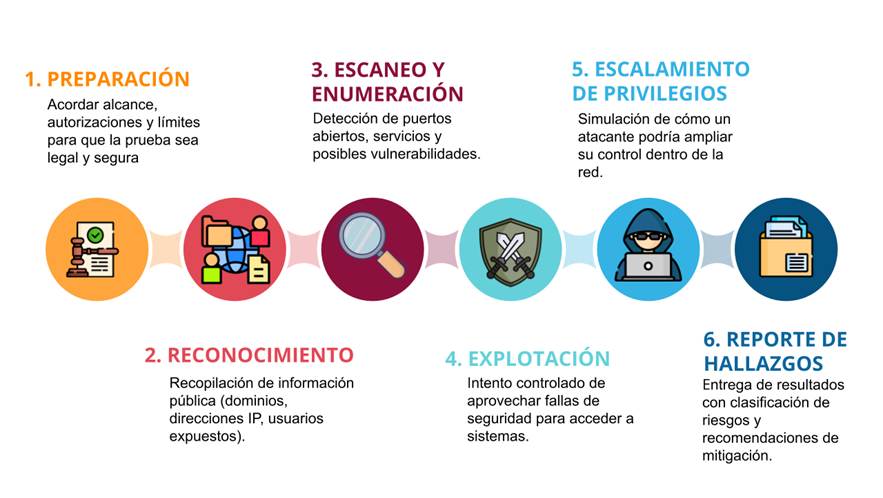

Metodología del Hacking Ético

El hacking ético sigue una metodología sistemática que replica los pasos de un atacante real, pero bajo autorización, límites y controles que protegen a la organización.

Principales pasos de un hacking ético o prueba de penetración (pentest):

A continuación, verás cada paso de la metodología, indicando el qué, el cómo y el para qué correspondiente.

Paso 1 — Preparación y reglas de compromiso (pre-pentest).

Acordar alcance, autorizaciones y límites para que la prueba sea legal y segura. Incluye: Alcance del trabajo o SOW (por sus siglas en inglés de Statement of Work), Límites de la prueba o RoE (por sus siglas en inglés de Rules of Engagement), lista blanca/negra de activos, ventanas de prueba y contactos de emergencia.

Controles: Autorización escrita, respaldo de datos cuando se hace la simulación en ambiente productivo, notificación al Centro de Operaciones de Seguridad o SOC (por sus siglas en inglés de Security Operations Center) y a las directivas de áreas operativas.

Entregable: Documento de alcance y autorización. El hacking ético se desarrolla siguiendo una metodología estructurada, similar a la de un ataque real, pero con controles para garantizar que no se comprometa la seguridad ante actores externos y que todo se haga observando altos estándares éticos.

Paso 2 – Reconocimiento.

Recopilación de información pública (dominios, direcciones IP, usuarios expuestos).

Técnicas y herramientas típicas: WHOIS, crt.sh, Google Dorks, Shodan, Amass, Subfinder, Wappalyzer.

Qué produce: Lista de dominios, subdominios, certificados, tecnologías expuestas, usuarios filtrados.

Consideración ética: Actividad pasiva; evita consultas que generen carga en servidores.

Ejemplo práctico: Descubrir un subdominio de pruebas no publicado que expone una API con data de pruebas.

Paso 3 – Escaneo y enumeración.

Detección de puertos abiertos, servicios y posibles vulnerabilidades.

Técnicas/herramientas: Nmap, Masscan, Nessus, OpenVAS, Nikto, Burp (scan), DirBuster/Gobuster.

Controles: Ajustar intensidad (rate limits) en producción; coordinar con operaciones para evitar falsos positivos de Negación de Servicio o DoS (por sus siglas en inglés de Denial of Services).

Entregable: Inventario de servicios y mapa de vulnerabilidades preliminares (con evidencia: banners, respuestas HTTP).

Ejemplo práctico: Detectar un servidor con puerto RDP abierto con versión vulnerable.

Paso 4 – Explotación.

Intento controlado de aprovechar fallas de seguridad para acceder a sistemas.

Técnicas/herramientas: Metasploit, SQLMap, Burp Suite (intruder/repeater), exploits públicos controlados.

Controles: Evitar acciones destructivas; limitar tiempos y payloads; contar con backups/snapshots si se actúa en producción.

Entregable: Punto de Compromiso o PoC (por sus siglas en inglés) reproducible y riesgo asociado (Crítico/Alto/Medio/Bajo).

Ejemplo práctico: Explotación de una inyección SQL para extraer un registro no sensible y demostrar filtración potencial.

Paso 5 – Escalamiento de privilegios.

Simulación de cómo un atacante podría ampliar su control dentro de la red.

Técnicas/herramientas: Técnicas de post-explotación (Mimikatz para credenciales en Windows), BloodHound para modelar privilegios, herramientas de RDP/SMB.

Controles: No mantener persistencia; documentar pasos y limpiar artefactos; coordinar con SOC para no confundir con un incidente real.

Entregable: Mapa de activos comprometidos, rutas de acceso y recomendaciones para cerrar vectores.

Ejemplo práctico: Desde una cuenta de usuario previamente comprometida, demostrar acceso a servidor de facturación debido a permisos mal configurados.

Paso 6 – Reporte de hallazgos.

Entrega de resultados con clasificación de riesgos y recomendaciones de mitigación.

Contenido recomendado: Resumen ejecutivo, lista de hallazgos con evidencia y PoC, clasificación por criticidad, acciones recomendadas (parche, configuración, controles compensatorios), plan de remediación con responsables y plazos.

Buenas prácticas: Incluir impacto estimado y riesgo residual; anexar comandos y logs en apéndice; programar taller de transferencia con equipos técnicos.

Entregable final: Reporte técnico + resumen ejecutivo para dirección.

Ejemplos prácticos de técnicas a utilizar:

- Fuerza bruta contra contraseñas: Probar cuentas con diccionarios y throttling simulado; reportar credenciales débiles y proponer MFA y bloqueos por anomalía.

- Phishing controlado: Enviar campañas internas seguras para medir tasa de clic/ingreso y ejecutar programas de concienciación y simulacros.

- Inyección SQL / XSS: Demostrar extracción parcial de datos en entorno controlado y recomendar validación/parametrización de queries y WAF.

Controles legales y éticos imprescindibles

- Autorización por escrito (evita responsabilidad penal conforme a leyes locales).

- Protección de datos: anonimizar/excluir información personal en PoCs y reportes.

- No persistencia: evitar puertas traseras o acciones que dejen cambios permanentes.

- Notificación al SOC y equipos de operaciones antes y después de la prueba.

Integración operativa: ¿Cómo aplicar resultados?

- Priorizar remediaciones según criticidad y exposición (Críticos → 48h; Altos → 7 días, ejemplo).

- Retesting: Validar arreglos y cerrar tickets.

- Integrar hallazgos en el ciclo de Gestión de Vulnerabilidades, en el Análisis de Impacto al Negocio BIA y en el Plan de Recuperación de Desastres DRP, si afecta procesos críticos.

- Transferencia de conocimiento: Talleres técnicos y sesiones ejecutivas para alinear negocio y TI.

Métricas KPIs sugeridas tras una campaña de pentesting

- Porcentaje de hallazgos críticos remediados de acuerdo con el acuerdo de niveles de servicio o SLA (por sus siglas en inglés).

- Tiempo medio para remediar (MTTR) por severidad.

- Reducción de vector de ataque (% puertos inseguros, servicios obsoletos).

- Tasa de éxito en simulacros phishing (y mejora después de capacitaciones).

Marco colombiano, regulatorio y mejores prácticas

Normatividad aplicable en Colombia (solo algunas normas).

- Ley 1273 de 2009: Tipifica los delitos informáticos y sanciona accesos no autorizados.

- Ley 1581 de 2012: Establece principios de protección de datos personales.

- Decreto 1377 de 2013: Establece las normas generales para la protección de datos personales en el país. Regula el tratamiento de datos, la necesidad de autorización del titular, la definición de términos como datos sensibles y públicos, las políticas de tratamiento que deben adoptar los responsables y encargados, y las reglas sobre transferencia de datos.

- Lineamientos MinTIC: Promueven la adopción de modelos de seguridad digital y ciberresiliencia.

Marcos y buenas prácticas internacionales

- ISO 27001: Gestión integral de la seguridad de la información.

- ISO 27035: Gestión y respuesta ante incidentes de seguridad.

- OWASP Top 10: Lista de vulnerabilidades críticas en aplicaciones web.

- NIST Cybersecurity Framework: Marco de referencia global en ciberseguridad.

Al adoptar estas prácticas, las empresas no solo fortalecen su postura de seguridad, sino que también cumplen con estándares exigidos por auditores, socios y clientes.

Ventajas del Hacking Ético

Prevención de incidentes y reducción de riesgos.

- Permite identificar y mitigar vulnerabilidades antes de que sean explotadas por atacantes maliciosos.

- Reduce la probabilidad de incidentes graves como robo de datos, fraudes digitales o interrupciones de servicio.

- Se alinea con la gestión preventiva del riesgo, un factor clave en la resiliencia organizacional.

Detección de vulnerabilidades que las herramientas automatizadas no suelen encontrar.

- Los atacantes reales combinan técnicas, creatividad y persistencia: algo que los scanners automáticos no logran replicar.

- El hacking ético añade un componente humano y analítico que descubre configuraciones inseguras, errores lógicos en aplicaciones o fallos en procesos internos.

- Ejemplo: una aplicación que ejecuta pruebas automáticas de seguridad, pero que expone información sensible por validaciones de negocio mal diseñadas.

Mejora continua de las defensas de TI.

- Aporta información clave para fortalecer políticas, procedimientos y tecnologías.

- Retroalimenta al equipo de seguridad (Blue Team), incrementando su capacidad de detección y respuesta.

- Permite realizar ejercicios de Red Team / Purple Team que elevan la madurez de ciberseguridad de toda la organización.

Ahorro de costos frente a sanciones, brechas o pérdidas operativas.

- Una vulnerabilidad no gestionada puede costar miles de veces más que una prueba de seguridad preventiva.

- En Colombia y Latinoamérica, las sanciones por incumplimiento normativo (ej. Ley 1581 de protección de datos, regulaciones financieras) pueden ser significativas.

- Minimiza pérdidas financieras asociadas a interrupciones operativas, pérdida de clientes o gastos en gestión de crisis.

Generación de confianza en clientes, inversionistas y autoridades regulatorias.

- Demuestra un compromiso tangible con la seguridad y la protección de la información.

- Mejora la reputación corporativa y fortalece la relación con aliados estratégicos.

- Facilita auditorías y certificaciones internacionales (ej. ISO 27001, PCI DSS), transmitiendo credibilidad al mercado.

Desventajas o retos del Hacking Ético

Aunque el hacking ético es una práctica altamente beneficiosa, también implica ciertos desafíos que las organizaciones deben tener en cuenta para garantizar su efectividad:

Costos asociados:

- Las pruebas de penetración avanzadas, en especial aquellas que simulan ataques de gran escala o involucran entornos críticos (infraestructura de tecnología de operaciones OT (por sus siglas en inglés de Operations Technology), aplicaciones financieras, sistemas en la nube), pueden requerir inversiones significativas.

- Para muchas empresas medianas o en proceso de madurez digital, estos costos pueden ser un reto presupuestal, especialmente si no se integran en una estrategia de seguridad a largo plazo.

- Sin embargo, es importante compararlos frente a los costos potenciales de una brecha de seguridad, que suelen ser mucho más altos.

Resistencia interna:

- En algunos casos, áreas de negocio o equipos operativos perciben las pruebas como una “auditoría invasiva” que puede interrumpir procesos o exponer errores.

- Esta resistencia puede generar tensiones internas si no se gestiona con comunicación clara, pedagogía y apoyo de la alta dirección.

- Una estrategia efectiva incluye preparar a los equipos, explicar los objetivos y asegurar que los hallazgos serán tratados como oportunidades de mejora, no como culpabilización.

Dependencia de expertos certificados:

- El valor de una prueba de hacking ético depende directamente de la calidad y experiencia de los profesionales que la ejecutan.

- Se requiere contar con especialistas con certificaciones reconocidas (ej. CEH – Certified Ethical Hacker, OSCP – Offensive Security Certified Professional, GIAC Penetration Tester) y con capacidad práctica comprobada.

- La escasez de talento en ciberseguridad en la región puede hacer que estas pruebas tengan costos elevados o tiempos de espera prolongados para conseguir personal calificado.

Riesgo de inacción: si los hallazgos no se corrigen, el esfuerzo se desperdicia.

- Uno de los mayores retos no es la identificación de vulnerabilidades, sino la gestión posterior de los hallazgos.

- Si los reportes no se traducen en planes de remediación y mejoras reales, la organización puede caer en una falsa sensación de seguridad.

- El hacking ético sólo tiene sentido cuando se convierte en un ciclo continuo de detección, corrección y validación, alineado con el marco de gestión de riesgos y las políticas de seguridad de la empresa.

Los retos del hacking ético no deben verse como limitaciones, sino como aspectos a gestionar para garantizar su éxito. Con la planeación adecuada, el respaldo directivo y la integración con una estrategia de ciberseguridad sólida, estos obstáculos se transforman en oportunidades de mejora organizacional.

Conclusiones

El Hacking Ético representa la transición de una ciberseguridad reactiva a una verdaderamente proactiva. Al simular los mismos ataques que emplearían los ciberdelincuentes, las empresas pueden descubrir sus debilidades y transformarlas en fortalezas.

En un entorno cada vez más regulado y digital, invertir en pruebas de seguridad es mucho más que cumplir con una auditoría: es asegurar la sostenibilidad, competitividad y reputación corporativa.

Recomendaciones

Para que el hacking ético sea realmente efectivo y no quede solo en un ejercicio técnico, las empresas deben adoptar un enfoque estratégico y disciplinado. Algunas recomendaciones clave son:

Realizar pruebas de hacking ético de forma periódica

- Lo ideal es llevar a cabo pruebas de hacking ético al menos una vez al año, aunque en entornos altamente regulados o críticos (banca, salud, telecomunicaciones) pueden requerirse con mayor frecuencia.

- También es fundamental ejecutarlas tras cambios significativos en la infraestructura tecnológica, como migraciones a la nube, implementación de nuevas aplicaciones o integraciones con terceros.

Integrar el pentesting con políticas de seguridad y auditorías internas

- Un pentest aislado pierde valor si no se conecta con la gestión de riesgos corporativos.

- Los hallazgos deben traducirse en planes de acción medibles, con responsables, recursos asignados y tiempos de corrección definidos.

- Integrar estas pruebas con auditorías internas y marcos de referencia como ISO 27001, NIST o CIS Controls permite fortalecer la gobernanza de la seguridad.

Priorizar la remediación de vulnerabilidades críticas

- No todas las vulnerabilidades tienen el mismo nivel de riesgo. Es indispensable contar con una clasificación de criticidad (alta, media, baja) que permita priorizar esfuerzos y recursos.

- Se recomienda establecer plazos definidos: por ejemplo, corregir vulnerabilidades críticas en un máximo de 30 días, medias en 60 días y bajas en 90 días, siempre dependiendo de la realidad de la empresa.

Capacitar a equipos y líderes clave

- El factor humano sigue siendo el eslabón más débil en ciberseguridad. Por ello, además de las pruebas técnicas, es fundamental concientizar a los equipos y líderes sobre riesgos como phishing, ingeniería social o fugas de información.

- Los programas de capacitación y simulaciones de respuesta a incidentes mejoran la resiliencia organizacional y reducen la probabilidad de errores humanos.

Contar con el apoyo de consultores especializados

- El hacking ético exige objetividad, confidencialidad y el dominio para aplicar metodologías internacionales que garanticen resultados de calidad.

- Aliarse con compañías consultoras especializadas, como JC Innovation Consulting, brinda la seguridad de que los procesos serán ejecutados por expertos certificados y con total apego a buenas prácticas.

- Además, contar con un tercero independiente ayuda a validar la madurez de la seguridad corporativa ante juntas directivas, inversionistas y autoridades regulatorias.

El hacking ético no es un lujo, sino una inversión estratégica en seguridad y continuidad del negocio. Adoptar estas recomendaciones permitirá a las organizaciones anticiparse a amenazas, proteger sus activos críticos y fortalecer la confianza de clientes y socios.